当前位置:网站首页>ctf-pikachu-RCE

ctf-pikachu-RCE

2022-07-16 13:21:00 【过动猿】

RCE(remote command/code execute,远程系统命令/代码执行)

RCE漏洞,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统。

原因:应用系统从设计上需要给用户提供指定的远程命令或远程代码执行操作的接口,如果设计者再设计该功能时,没有做严格的安全控制,则可能会导致攻击者通过该接口提交“意想不到”的命令,从而让后台进行执行,从而控制整个后台服务器。

1.exec “ping”

提交正常的ip地址,如127.0.0.1

提交ip查询命令

127.0.0.1 & ipconfig

发现执行了ping的同时也执行了ipconfig命令,获取到了目标ip地址。

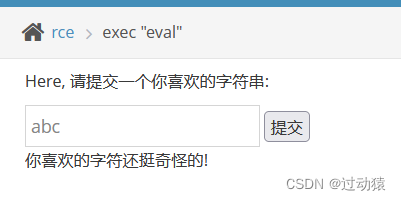

2.exec “eval”

随便输入一个字符串。

尝试输入一个php代码。

比如:phpinfo();

总结

一些比较危险的函数,引自:远程命令/代码执行漏洞(RCE)总结

system() :

string system ( string $command [, int &$return_var ] )shell_exec():

shell_exec — 通过 shell 环境执行命令 ( 这就意味着这个方法只能在 linux 或 mac os的shell环境中运行 ),并且将完整的输出以字符串的方式返回。如果执行过程中发生错误或者进程不产生输出,则返回 NULL。

exec():

string exec ( string $command [, array &$output [, int &$return_var ]] )exec执行command命令,但是不会输出全部结果,而是返回结果的最后一行,如果你想得到全部的结果,可以使用第二个参数,让其输出到一个数组,数组的每一个记录代表了输出的每一行,如果输出结果有10行,则数组就有10条记录。所以如果你需要反复输出调用不同系统外部命令的结果,你最好在输出每一条系统外部命令结果时清空这个数组,以防混乱。第三个参数用来取得命令执行的状态码,通常执行成功都是返回0

passthru():

void passthru ( string $command [, int &$return_var ] )与exec的区别:passthru直接将结果输出,不返回结果,不用使用echo查看结果。

边栏推荐

- Data visualization: plotting sine and cosine curves with Matplotlib

- Long time no see, I'm back

- 队列的基本操作

- 京东金融,你到底是坏,还是码农裁多了??

- QT creator debug mode breakpoint does not work mincw can

- Log4j log configuration

- 云原生:Docker 实践经验(四)docker上部署 redis 三主三从集群

- C#网络应用编程,实验4:线程管理练习

- [CVPR2019] On Stabilizing Generative Adversarial Training with Noise

- Native input['file'] uploads the same file, and onchange problem records will not be triggered repeatedly

猜你喜欢

随心玩玩(八)jenkins学习(待更新)

10 first and 2 second, the NLP team of Dharma hall won the championship in semeval 2022

Practice of online problem feedback module (4): encapsulating general field classes

2022 simulated 100 questions and simulated examination for the main principals of hazardous chemical business units

(pytorch进阶之路二)transformer学习与难点代码实现

ASP.NET印刷行业印务管理系统,源码免费分享

C#网络应用编程,实验4:线程管理练习

Qt Creator调试模式断点不起作用 MinCW可以

【SQL注入】order by 注入:联合盲注、报错、堆叠注入

It's decided. There are 93 open source tasks in 6 fields. Alibaba open source tutor will take you to participate in the open source summer 2022 of the Chinese Academy of Sciences

随机推荐

Pay equal attention to quality and efficiency, test left shift power block storage technology research and development

Touche pussy cat

【C#网络应用编程】实验3:进程管理练习

Boost create folder

一文带你浏览Graph Transformers

Stream流使用

一个元素位于另一个元素之上,点击上面的元素引发下面元素事件操作

请查收,您有一份阿里先锋开源项目清单

【技术碎片】基于指数扩散二分搜索的重名文件重命名后缀

【Leetcode】232. 用栈实现队列

26个顶级开源项目,87个开放任务,阿里巴巴编程之夏2022学生报名通道开启

代码注释的艺术,优秀代码真的不需要注释吗?

暑期学习Matlab笔记

达梦数据库表SQL语句

Introduction to replacement technology of SAP ABAP CDs view view

Lime of Py: a detailed introduction to the introduction, installation and use of the lime Library

Basic operation of stack

云原生:Docker 实践经验(四)docker上部署 redis 三主三从集群

阿里妈妈展示广告引擎新探索:迈向全局最优算力分配

(手工)【sqli-labs46、47】order by 注入、报错回显、POST注入、数字/字符型