当前位置:网站首页>基于深度学习的加密流量识别研究综述及展望

基于深度学习的加密流量识别研究综述及展望

2022-07-17 00:08:00 【米朵儿技术屋】

在安全和隐私保护需求的驱动下,网络通信加密化已经成为不可阻挡的趋势。加密网络流量呈现爆炸增长,给流量审计与网络空间治理带来了挑战。尽管机器学习已解决了部分加密流量识别的问题,但仍存在无法自动提取特征等局限。深度学习可以自动提取更本质、更有效的特征,已被用于加密流量识别,并取得了高精度。基于深度学习的加密流量识别的相关研究工作,提出基于深度学习的加密流量识别的框架,并通过数据集、特征构造和模型架构回顾部分研究工作,分析基于深度学习的加密流量识别面临的挑战。

内容目录:

0 引 言

1 加密流量识别的定义

1.1 识别目的

1.1.1 识别加密流量

1.1.2 识别加密协议

1.1.3 识别加密应用

1.1.4 识别恶意加密流量

1.1.5 识别加密流量内容

1.2 识别性能

1.3 加密流量数据集

1.3.1 选择公共数据集

1.3.2 收集原始数据

2 深度学习的加密流量识别框架

2.1 数据预处理

2.1.1 数据包过滤或报头去除

2.1.2 数据包填充与截断

2.1.3 数据归一化

2.2 特征提取

2.2.1 原始数据包数据

2.2.2 流量特征

2.2.3 原始数据和流量特征的组合

2.3 模型架构

2.3.1 多层感知器

2.3.2 卷积神经网络

2.3.3 循环神经网络

2.3.4 自编码器

3 挑战与展望

3.1 现存挑战

3.1.1 新型加密协议的出现

3.1.2 加密流量的标注

3.1.3 加密流量的分布

3.2 未来可能的方向</

边栏推荐

- NFT IP授权热度渐起,NFT2.0时代即将到来?

- 13 K 次取反后最大化的数组和

- IPFs file persistence operation

- 未成年人数字安全保护的问题与对策

- Byte two side: what is pseudo sharing? How to avoid it?

- V-model principle and modifier

- What are the NFT digital collection platforms? Which platforms are worth collecting?

- 07 BTC mining

- 我已经妥协了 大家既然都要叫我yelin 那我也没办法了

- 01_ Template syntax

猜你喜欢

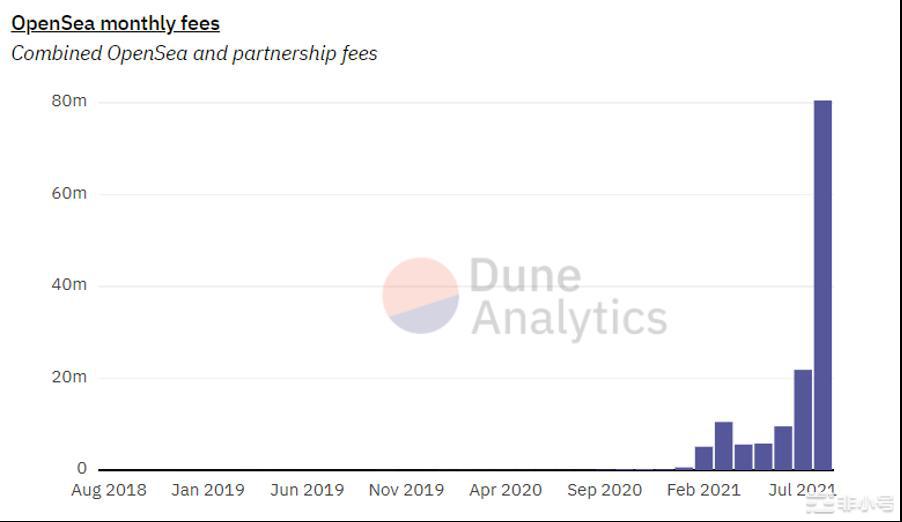

Why is opensea the absolute monopolist of NFT trading market?

走好数据中台最后一公里,为什么说数据服务API是数据中台的标配?

Introduction to software vulnerability analysis (III)

Byte two side: what is pseudo sharing? How to avoid it?

VSCode中安装Go:tools failed to install.

04 BTC implementation

Introduction to software vulnerability analysis (II)

Express project creation and its routing introduction

一文盘点估值超过1亿美元的NFT项目

axs火爆,还有哪些打金游戏(上)

随机推荐

9 无人机方阵

07-BTC-挖矿

Nmap and Nikto scanning

What is "digital collection"?

CheckPoint and DataNode

雷达通信一体化波形设计综述

The difference between let and VaR

5G专网在智慧医疗中的应用

4 搜索插入位置

Today's codefarmer girl summed up the notes on the difference between the method of jQuery processing cache and the method of event delegation

软件漏洞分析入门(四)

README.md添加目录

Redis 突然变慢了?

What are the NFT digital collection platforms? Which platforms are worth collecting?

Redis+Caffeine两级缓存,让访问速度纵享丝滑

JS higher order function filter/map/reduce

未成年人数字安全保护的问题与对策

02_ Data binding

nmap和nikto扫描

软件漏洞分析入门(二)